Noticias

19 septiembre, 2021

5 pasos para crear una contraseña segura

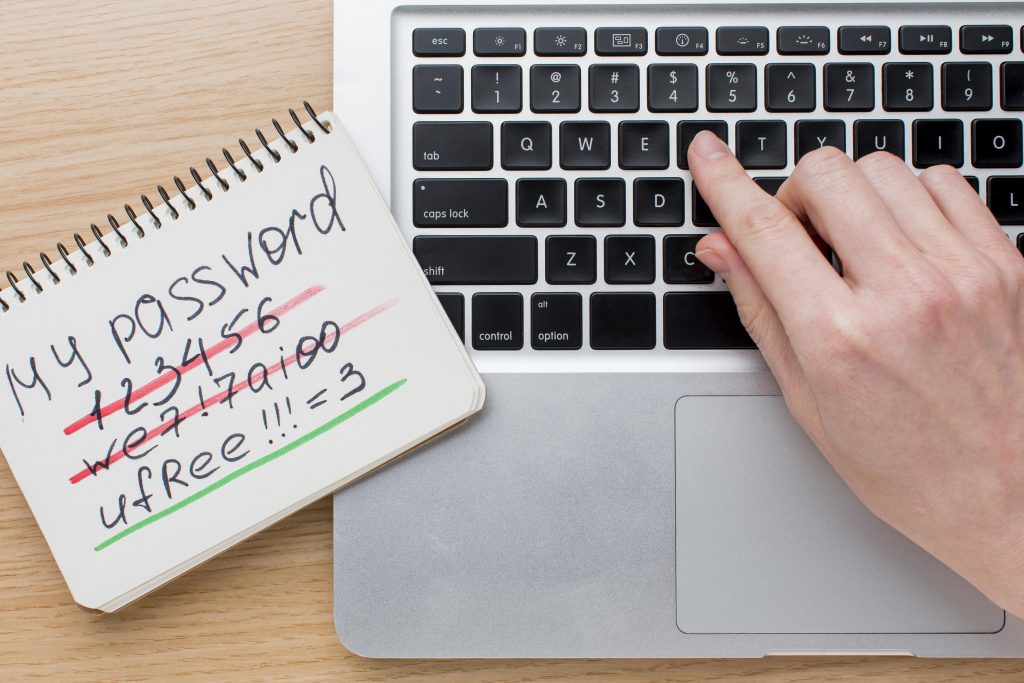

Elegir una contraseña segura es un problema para muchas personas, muchos sitios nos piden construir contraseñas que tengan símbolos, números, letras mayúsculas y un número determinado de caracteres que puede terminar volviéndose un caos para recordarla, llevando a que mucha gente termine anotándola y, con ello, rompan la seguridad que se desea tener. Ante esta situación ¿cómo podemos construir una contraseña que cumpla todo esto y que pueda recordar fácilmente?

- Comienza con seleccionar una frase de algo que te guste

La idea general de una contraseña es que entre más caracteres tenga, es mejor. Para ello, lo mejor es comenzar con utilizar una frase de algo que nos guste, pudiendo ser una frase de una película, de un libro, de un personaje histórico, etc.

Usemos como ejemplo la siguiente frase: Hakuna Matata, una forma de ser (del clásico de Disney “El Rey León”)

- Perfecciona la frase para quitar caracteres raros o espacios

Si tu frase tiene acentos, puntos, comas, diéresis, apóstrofes o similares hay que retirarlas, así como frases que contengan la letra “ñ” tendrán que sustituirla preferentemente por la letra n. En un ejemplo podríamos poner la palabra “compañía”, la cual terminaría quedando como “compania”. Así mismo, debemos de quitar todos los espacios que haya entre cada una de las palabras.

Con la frase que elegimos en el punto anterior, ésta quedaría así: HakunaMatataunaformadeser

- Cambia la primera letra de cada palabra por una mayúscula

En este punto no hay mucho que explicar, simplemente modifica cada letra con la que inicia cada palabra por una mayúscula y listo.

En nuestro ejemplo, quedaría de la siguiente forma: HakunaMatataUnaFormaDeSer

- Sustituye una letra por un número que te recuerde a ella

Aquí es donde comenzamos a tener una contraseña más robusta, pues dejaremos de utilizar palabras sencillas que pueden ser fácilmente adivinadas por programas que se dedican a romper contraseñas de usuarios a través de métodos con diccionarios. Puedes comenzar por asignar una letra a un número, como puede ser que en lugar de utilizar la letra t utilices el número 7, pudiendo verlo en la siguiente palabra “setenta“, la cual quedaría como “se7en7a“

Con nuestra frase vamos a sustituir la letra e por el número 3, quedando de la siguiente forma: HakunaMatataUnaFormaD3S3r

- Sustituye una letra por un símbolo

En tu frase sustituye una letra por un símbolo que se te facilite para recordar este cambio, podrías utilizar el símbolo $ para sustituir la letra s y con ello cumplir este requisito. En la palabra casual podemos sustituirla, quedando ca$ual

En la frase que estamos utilizando, sustituiremos las letras t por el símbolo # y quedaría así: HakunaMa#a#aUnaFormaD3S3r

Con esto ya tenemos una contraseña segura que nos será mucho más fácil de recordar y si utilizamos las mismas reglas con cualquier otra fase, será muy fácil saber qué letras sustituimos por qué números o símbolos, apoyándonos a tener contraseñas mucho más seguras y fáciles de recordar.

19 septiembre, 2021

Facebook y WhatsApp sí pueden leer tus mensajes

Hace apenas unos días, una investigación de ProPublica sobre la moderación que lleva a cabo WhatsApp de los mensajes que envían los millones de usuarios a través de su plataforma, reveló que existen un promedio de 1,000 personas (entre contratistas y empleados) que se dedican a revisar el contenido que les es enviado por los usuarios a través de reportes por cualquier eventualidad, pudiendo encontrar contenido sobre pornografía infantil, fraudes, suplantación de identidad, abusos, pornografía y un sinfín de temas adicionales que podrían estar siendo reportados a diario.

Esto significaría que la secrecía que alegaba WhatsApp sobre que nadie podía leer los mensajes enviados a través de WhatsApp no sería correcta, pues estaríamos ante un escenario en donde este cifrado que supuestamente existe entre los usuarios, puede ser “saltado” por estos terceros que revisan el contenido denunciado, además de poder ver otra información de los usuarios que fueron señalados (recordemos que los términos y condiciones de WhatsApp dicen que pueden tener acceso a tu agenda de contactos, perfil, fotografías y otros elementos adicionales que tengas en tu teléfono).

A lo anterior hay que sumar el hecho de que, como ProPublica lo menciona, el año pasado un denunciante que permanece anónimo, le informó a la SEC (Securities and Exchange Comission) sobre este tipo de prácticas para que pudieran tomar acciones por esta violación a la privacidad y confianza de los usuarios.

Esta actividad, como ya lo ha mencionado el New York Times y Time, implica que un tercero, que en este caso es la empresa Accenture, tenga acceso a información y publicaciones de los usuarios de WhatsApp y Facebook, pudiendo revisar todo tipo de contenido que pudiera haber sido señalado por los usuarios o que la propia plataforma identifique que violenta sus políticas (bajo criterios desconocidos), debiendo sumar las solicitudes que las propias autoridades hagan a ambas organizaciones (aunque trabajen bajo la sombrilla de Facebook las administran de forma independiente) y que también son atendidas por estas personas.

¿Qué quiere decir esto? que si nos encontramos en un escenario en el que estemos en un grupo de WhatsApp en el cual alguien señale como abusivo algún tipo de contenido, WhatsApp, a través de Accenture, tendrá acceso a la información de perfil de los implicados, además de los 5 mensajes anteriores al contenido denunciado (sean del tipo que sean, como imágenes, documentos o similares). El contenido en general al que pueden tener acceso es el siguiente:

- Grupos a los que pertenece el usuario

- Fotografía del usuario

- Número de teléfono

- Dirección IP

- Dispositivos electrónicos ligados

- Cuentas de Facebook e Instagram ligadas

- Historial de contenido denunciado, etc.

Para este punto no hemos considerado aún otros elementos importantes y de suma relevancia, como lo es la geolocalización y la ruta que sigue una persona en su vida. ¿Recuerdas esas fotos que subiste a Instagram o Facebook de las actividades que haces (ir al gimnasio, una plaza comercial, una taquería, visitar a una amiga, etc.)? bueno, todas esas fotos tienen metadatos que podrían llegar a dar la ubicación exacta de dónde fueron tomadas y con ello trazar una rutina de lo que haces sin que te des cuenta.

Ahora solo nos hace falta saber qué hará Facebook o WhatsApp frente a este escenario, dejándole a nuestra comunidad la siguiente pregunta: ¿seguirás usando WhatsApp después de saber todo esto?

Este Jueves 28 de enero realizaremos un webinar con expertos y expertas en datos personales. Regístrate ahora gratuitamente en https://concienciacibersegura.org/

Programa:

Todos los días vemos talleres de ciberseguridad enfocados en revisar cuál es la herramienta que más ofrece en el mercado y cuánto debemos de invertir, pero ¿ya consideramos el eje principal de cualquier estrategia de ciberseguridad? Este eje es el legal y administrativo, que en su conjunto nos dan las medidas obligatorias y necesarias que harán que las herramientas tengan un marco de operación seguro y acorde con la ley

Temario:

- Ciberseguridad más allá de las herramientas informáticas

- Confidencialidad: cómo mantenerla vigente a la distancia

- Retos legales de la seguridad de la información en el trabajo a distancia

- Monitoreo legal vs ilegal de los empleados

- Políticas: la llave maestra para garantizar la ciberseguridad de la empresa

- Cómo revisar dispositivos personales de los empleados

- Proveedores de ciberseguridad y cómo gestionar sus subcontrataciones

- Atención a incidentes informáticos

Fecha y Hora:

Jueves 25 de Junio de 16 a 18h

Registro:

El Taller no tiene costo, pero deberá de inscribirse previamente al correo lorena@ceidic.org

Casi todas las empresas ya tienen implementadas estrategias de protección de datos personales que les ayuden a dar cumplimiento con la Ley y cada uno de sus preceptos, sin embargo, ante la emergencia sanitaria actual debemos de hacer cambios muy puntuales para evitar caer en un incumplimiento y dar certeza del uso que daremos a la información adicional, sobre todo de salud, que estaremos recolectando

Temario:

- Obligaciones de Privacidad Generales

- Cambios en nuestra Estrategia de Privacidad

- Cambios en el Aviso de Privacidad

- Medidas de seguridad esperadas por la autoridad

- Intercambio de información con organizaciones de salud

- Sanciones

- Preguntas y Respuestas

Fecha y Hora:

Jueves 25 de Junio de 16 a 18h

Registro:

El Taller no tiene costo, pero deberá de inscribirse previamente al correo lorena@ceidic.org

18 junio, 2020

Taller: Nueva Normalidad

La reactivación económica de empresas esenciales y no esenciales tiene como obligación el cumplir diversos criterios que han establecido las autoridades estatales y federales, por lo que debemos de estar atentos a conocer cada uno de los documentos que nos apliquen, considerando que al día de hoy tenemos más de 417 documentos distintos que establecen requerimientos para la industria en cuanto a su reactivación e incorporación a la Nueva Normalidad.

(más…)

Ante la necesidad de seguir firmando documentos de todo tipo con clientes, empleados y proveedores, tenemos el reto de hacerlo de la forma más ágil y eficaz posible, pues sabemos que estos instrumentos son la parte nuclear de la relación que tenemos con cada uno de estos perfiles.

(más…)7 mayo, 2020

Cuidado con los estafadores

Muchos ciberdelincuentes publican anuncios falsos de productos que como consumidores buscamos y necesitamos; como medicamentos, productos de higiene y kits de prueba. A menudo solicitan el pago por adelantado y envían productos falsos o nada en absoluto.

Si una oferta es demasiado buena, para ser verdad, probablemente lo sea. Solo realice compras de fuentes confiables y use opciones de pago seguras.

Por ello te damos las siguientes recomendaciones:

- Compra en sitios que sean seguros y familiares y verifica las calificaciones de vendedores individuales.

- Utiliza la función de seguridad 3-D Secure ™ y los sitios web que usan autenticación completa. Solicita más información sobre esta Encriptación 3D y Certificado SSL con tu banco.

- Si compras algo con un vendedor privado, no hagas transferencias por adelantado. Si es posible, solicite recibir los productos primero.

- No envíe dinero a alguien que no conoce. Si un extraño en línea pide dinero, primero piense si se lo daría a un extraño en la calle.

No hay cura milagrosa para el COVID-19 en este momento. Miles de sitios web afirman que venden tratamientos, pruebas o vacunas de COVID-19. Son falsos y es peligroso.

25 abril, 2020

Fraude Bancario por correo electrónico

Fraude Bancario por correo electrónico

El covid-19; ha sido una excelente oportunidad para muchos delincuentes y el ramo cibernético está a la orden del día.

A continuación te explicamos el modus operandi que han empleado los ciber delincuentes y te damos algunas recomendaciones para actuar y prevenir esta situación :

La INTERPOL ha publicado una alerta dirigida a las organizaciones situadas en el frente de la reacción mundial contra el brote de COVID-19 y que también se han convertido en el objetivo de ataques cibernéticos con ransomware.

El ransomware parece estar propagándose principalmente a través de correos electrónicos, que a menudo dicen contener información o consejos sobre el COVID-19 procedentes de un organismo público, animando así al receptor a hacer clic en un enlace o archivo adjunto infectado,

“Ahora que los hospitales y las organizaciones médicas de todo el mundo trabajan sin descanso para preservar el bienestar de las personas afectadas por el coronavirus, se han convertido en objetivos de despiadados ciberdelincuentes que buscan obtener beneficios a costa de los pacientes enfermos”, declaró el Secretario General de INTERPOL, Jürgen Stock.

¿Cómo prevenir dichos ataques?

Es importante mantener actualizados regularmente todos los equipos y programas informáticos de las organizaciones médicas, así como aplicar medidas de seguridad estrictas y hacer copias de seguridad de todos los archivos esenciales y almacenarlos por separado de los sistemas principales.

¿Qué respuesta tiene la INTERPOL ante esta situación?

Ante este peligro, el equipo de la INTERPOL está realizando un seguimiento a ciberamenazas relacionadas con la enfermedad COVID-19, en estrecha colaboración con entidades asociadas del sector privado, concretamente del ramo de la ciberseguridad, para recabar información y prestar apoyo a las organizaciones atacadas con ransomware. También está ayudando a la policía de los países miembros afectados en las investigaciones sobre estos casos de extorsión cibernética, así como asesorandolos para atenuar los riesgos y protegerse ante ellos, con el fin de ayudarles a mantener su infraestructura médica. Además, INTERPOL está recopilando una lista de dominios de Internet sospechosos relacionados con el COVID-19 a la vez que realiza nuevos análisis y evaluaciones, y se dispone a trabajar con los países correspondientes para tomar medidas.

Te sugerimos lo siguiente

- Abre correos electrónicos o descarga software o aplicaciones únicamente si proceden de fuentes fiables; procura no abrir enlaces ni abrir archivos adjuntos de correos electrónicos procedentes de un remitente desconocido;

- Protege los sistemas de correo electrónico los correos no deseados podrían estar infectados

- Realiza constantes copias de seguridad de todos los archivos importantes y almacenalos por separado del sistema (por ejemplo, en la nube o en una unidad externa).

- Asegurate de tener actualizado el antivirus instalado en todos tus dispositivos

- Utiliza contraseñas fuertes y únicas para todos los sistemas, y cambiálas con regularidad.